ПОЛУЧИТЬ ОТЧЕТ "ИНДЕКС КИБЕРБЕЗОПАСНОСТИ"

В вопросах кибербезопасности часто не техника или софт является самым уязвимым звеном, а именно человек. Социальная инженерия — это метод манипуляции, при котором злоумышленники используют психологические уловки, чтобы обмануть людей и получить доступ к конфиденциальной информации, деньгам или системам. В отличие от технических атак, социальная инженерия направлена на человеческие слабости: доверчивость, страх, жадность или невнимательность. Иногда она даже нацелена на лучшие побуждения и желание помочь ближнему.

Мошенники активно применяют социальную инженерию в своей деятельности, поскольку она часто оказывается эффективнее взлома сложных систем защиты. Фишинговые письма, поддельные звонки от «банка», фейковые сообщения о выигрышах — всё это примеры атак, основанных на манипуляции. Мошенники не гнушаются использовать приемы социальной инженерии даже на детях.

Понимание принципов социальной инженерии — ключевой элемент защиты от мошенничества. Зная, как работают эти схемы, пользователи могут распознавать уловки и избегать опасных ситуаций. Понимание социальной инженерии также может помочь выстроить системы противодействия мошенникам. Разберём основные методы, которые используют злоумышленники, как их опознать и что можно им противопоставить.

Мошенники имеют несколько типовых стратегий применения социальной инженерии

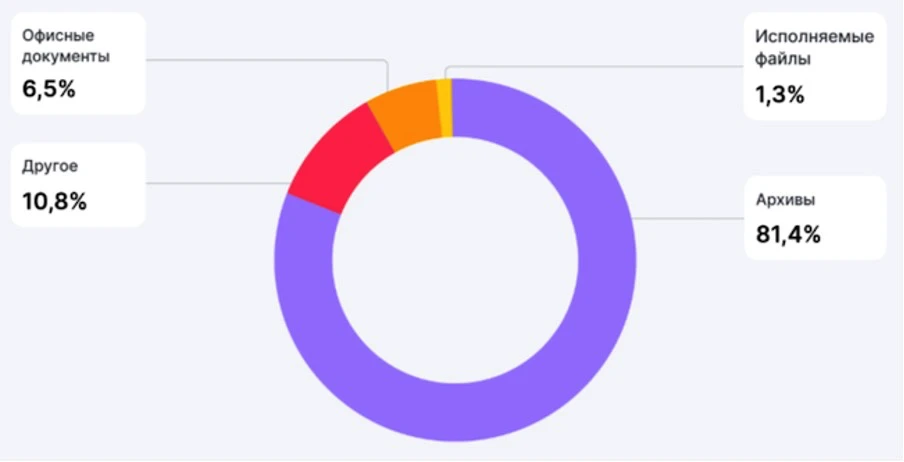

Фишинг – одна из самых распространённых атак социальной инженерии, при которой злоумышленники выманивают конфиденциальные данные (логины, пароли, банковские реквизиты) или заражают устройства вредоносными программами.

По данным исследования «Индекс кибербезопасности» аналитического агентства ORO и МегаФона ПроБизнес, фишинговые атаки составили 31% от всех кибератак в 2024 году. Если вы хотите подробнее узнать об их специфике и мерах противодействия, рекомендуем скачать его.

Рисунок 1. Согласно отчёту МегаФона ПроБизнес Индекс кибербезопасности, фишинговые атаки составляют 31%

Среди множества уловок, используемых мошенниками, одной из самых распространённых форм является фишинг по электронной почте. Этот метод основан на массовой рассылке электронных писем, которые искусно маскируются под официальные уведомления или сообщения от надёжных организаций. Мошенники часто выдают себя за банки, крупные технологические компании, государственные учреждения или даже за коллег, родственников и знакомых, стремясь создать иллюзию легитимности.

Цель таких писем – вынудить получателя выполнить определённые действия, которые приведут к компрометации его личных данных. Чаще всего жертву просят перейти по ссылке, которая ведёт на поддельный веб-сайт, имитирующий настоящий портал, где запрашиваются конфиденциальные данные, такие как логины, пароли, номера банковских карт или ПИН-коды. Иногда целью является загрузка вредоносного вложения, заражающего устройство получателя шпионскими программами или программами-вымогателями.

Рисунок 2. Разновидности вредоносных вложений к письмам, согласно аналитическому отчёту

Иногда опознать фишинговое письмо можно по деталям: нечёткому домену отправителя (например, support@yandex.secure.com вместо support@yandex.ru), или настойчивым требованиям немедленных действий.

С развитием технологий подделки становятся всё изощрённее, поэтому критически важно проверять источник письма и не переходить по подозрительным ссылкам, даже если они кажутся знакомыми. Сейчас нередко такие письма персонализируются с помощью нейросетей с учётом индивидуальных особенностей жертвы.

Хотя фишинговые письма бывает сложно отличить от настоящих, защита возможна при соблюдении цифровой гигиены. Всегда тщательно проверяйте адрес отправителя, обращая внимание на домен. Избегайте прямого перехода по ссылкам из письма; лучше вручную введите адрес сайта или используйте закладки. Срочные запросы всегда перепроверяйте, связавшись со службой поддержки напрямую по официальным каналам.

Фишинговые сайты — это подделки, которые злоумышленники тщательно копируют под настоящие ресурсы, чтобы обмануть пользователей. Они применяют хитрые методы, делая фальшивые страницы практически неотличимыми от оригиналов. Согласно данным МегаФона в январе-феврале 2025 года, число фишинговых сайтов выросло в 2 раза.

Один из самых распространённых приёмов — подмена букв в доменном имени. Мошенники используют визуально похожие символы, например, можно заменить u на v, o на 0, h на n. Иногда они вставляют дефисы или меняют доменную зону, создавая адреса вроде «sber-bank.xyz» или «paypal.service.com».

Внешний вид фишинговых страниц тоже тщательно продуман. Злоумышленники копируют дизайн, логотипы и даже расположение кнопок, чтобы сайт выглядел правдоподобно. Единственное отличие — форма для ввода данных, куда пользователь по невнимательности вводит свои логины, пароли или банковские реквизиты.

Для большей убедительности мошенники часто используют HTTPS и значок замка, создавая ложное ощущение безопасности. Многие люди доверяют этому индикатору, не замечая, что сертификат выдан на поддельный домен.

Чтобы не стать жертвой фишингового сайта, важно всегда проверять URL перед вводом данных. Даже если страница выглядит идентично оригиналу, стоит обратить внимание на мелочи: опечатки в адресе, странные символы или подозрительные доменные зоны (вроде .xyz или .online). Браузеры часто предупреждают о потенциально опасных сайтах, но мошенники постоянно находят способы обходить эти блокировки.

Также помогает включение функции «Защита от фишинга» в антивирусе и регулярное обновление браузера — современные версии лучше распознают поддельные SSL-сертификаты. В случае сомнений можно поискать отзывы о сайте или проверить его через WHOIS, чтобы узнать, когда домен был зарегистрирован. Крайне подозрительно, если «официальный» ресурс банка существует всего несколько дней.

Главное правило — не вводить конфиденциальные данные на сайтах, перешедших по ссылке из письма или сообщения. Даже если всё выглядит убедительно, лучше перестраховаться и зайти на нужный сервис через официальное приложение или проверенный поисковик.

Смишинг — это СМС-мошенничество, при котором жертве приходит СМС-сообщение, маскирующееся под уведомление от банка, службы доставки или госоргана.

Ключевая тактика СМС-фишинга – включение вредоносной ссылки, ведущей на поддельный веб-сайт, имитирующий официальный ресурс, где у пользователя запрашиваются логины, пароли или данные банковских карт. Другой распространённый приём — это просьба перезвонить по указанному в СМС номеру, который на самом деле принадлежит мошенникам, что автоматически переводит атаку в плоскость вишинга.

Как и во многих аналогичных стратегиях часто такие сообщения нацелены на создание ощущения срочности: «Ваша карта заблокирована!», «Посылка не может быть доставлена» или «Вам начислен возврат налогов». Перейдя по ссылке или позвонив «в поддержку», человек попадает в ловушку: либо вводит конфиденциальные данные на поддельном сайте, либо передает их оператору-мошеннику.

Телефонное мошенничество на фоне цифровизации может выглядеть даже как немного архаичный метод, но на самом деле он продолжает набирать обороты. Более того, развитие технологий и появление инструментов искусственного интеллекта расширяют арсенал злоумышленников, делая их схемы всё более сложными и масштабными. Среди ключевых направлений — автоматизация фишинговых звонков и рассылок, а также клонирование голосов.

Мошенники часто звонят от имени «службы безопасности банка», сообщая о подозрительных операциях и требуя перевести деньги на «защищённый» счёт. Другой распространённый сценарий — уведомление о блокировке счёта с последующим запросом подтверждения данных или совершения перевода.

Согласно данным МВД РФ, примерно 40% всех ИТ-преступлений в России совершаются с использованием телефонной связи. В большинстве случаев мошенники стремятся похитить денежные средства, часто маскируясь под сотрудников банков и предлагая перевести деньги на так называемый «безопасный» счёт.

В середине июля 2025 года был зафиксирован резкий рост поддельных звонков с иностранных номеров — количество таких атак увеличилось в 16 раз.

Преступники активно арендуют международные номера, чаще всего с европейскими кодами или префиксами, похожими на российские (например, +84 95). Это помогает им обходить блокировки операторов связи и придаёт звонкам видимость легитимности, что повышает доверие жертв и затрудняет борьбу с такими атаками.

Мошенники всё чаще используют тактику подмены личности, выдавая себя за сотрудников банков, представителей правоохранительных органов, коллег или даже близких людей.

Особую опасность представляют случаи, когда мошенники имитируют голоса родственников или коллег с помощью нейросетей. Современные технологии позволяют скопировать интонации и манеру речи по короткой аудиозаписи, например, из соцсетей или мессенджеров — достаточно завладеть образцом голоса. Жертве могут позвонить «сыном» или «начальником», убедительно попросив срочно перевести деньги «на лечение» или «для спасения бизнеса».

Такие атаки рассчитаны на эмоциональный отклик — страх, доверие или желание помочь. Чтобы не стать жертвой, важно всегда перепроверять информацию: положить трубку и перезвонить по официальному номеру, уточнить детали у других членов семьи или коллег. Даже самый убедительный голос — не повод действовать мгновенно, особенно если речь идёт о деньгах или конфиденциальных данных.

В случае с имитацией голоса близких стоит заранее договориться с родственниками и коллегами о «кодовом слове» или альтернативном способе подтверждения личности в подобных ситуациях. Также важно ограничить доступ к своим аудиозаписям в соцсетях и мессенджерах, чтобы мошенники не смогли использовать их для создания фальшивых голосовых сообщений. Помните: ни одна официальная организация или близкий человек не станет требовать от вас мгновенных финансовых операций под предлогом чрезвычайной ситуации — это всегда повод насторожиться и перепроверить информацию.

Мошенники всегда полагаются на следующие психологические «крючки», пока ведут переговоры с жертвой:

Создание искусственного дефицита времени, навязывание жестких временных рамок для принятия решения или совершения действия: у человека снижается способность к критическому мышлению и анализу ситуации. Паника и страх упустить выгоду или столкнуться с негативными последствиями заставляют действовать быстро, не раздумывая. Мозг переходит в режим «делай или проиграешь», игнорируя предупреждающие сигналы.

Эта стратегия нацелена на усиление тревоги, побуждения к импульсивным решениям.

В рамках этой стратегии злоумышленники стараются выдать себя за представителей уважаемых, официальных или властных структур, чьим указаниям принято подчиняться и доверять. Использование официальной терминологии, псевдодокументов, логотипов и даже соответствующего тона голоса усиливает этот эффект.

Этот приём нацелен на снижение бдительности, безусловное доверие, ощущение обязанности подчиняться, страх вызвать недовольство «авторитета».

Страх — одна из самых сильных человеческих эмоций, способная парализовать рациональное мышление и заставить действовать иррационально, чтобы избежать угрозы. Мошенники создают мнимую угрозу, от которой можно «спастись» только путем выполнения их требований.

Угрозы юридическими последствиями, разглашением личной информации (например, «сексторшн» – угрозы опубликовать интимные фото/видео, если жертва не заплатит), уголовным преследованием, потерей средств — всё это также относится к этой мошеннической стратегии.

Паника, тревога, стресс, стремление любой ценой избежать угрозы, всё это приводит к поспешным, часто необдуманным действиям.

Человеку свойственно стремиться к улучшению своего благосостояния и получению чего-то ценного «просто так». Стремление получить что-то ценное бесплатно остаётся распространённой слабостью, даже если «бесплатный сыр бывает только в мышеловке». Мошенники предлагают «золотые горы», нереальные выигрыши или сверхдоходные инвестиции, играя на этой слабости и отключая критическое мышление.

Для такой тактики характерен акцент на страх упустить выгоду (FOMO — Fear Of Missing Out): «Только сегодня уникальная возможность, завтра будет поздно!» или «Последние места в нашей суперприбыльной схеме!»

Парадокс ситуации в том, что злоумышленники эксплуатируют не только слабости, но и положительные качества: эмпатию, сочувствие, желание помочь. Эксплуатация человеческой доброты, отзывчивости и желания помочь ближнему, особенно тому, кто оказался в беде — это типичная стратегия мошенников.

Мошенники придумывают душещипательные истории, вызывающие жалость и желание немедленно прийти на помощь. Чаще всего они представляются друзьями или родственниками жертвы, попавшими в критическую ситуацию, или же собирают деньги на фиктивные благотворительные нужды.

Деньги при этом идут вовсе не на помощь ближнему, а мошенникам в карманы.

Используется в схемах, где жертве внушают, что она совершила ошибку или неправомерное действие, и теперь должна «исправить» её, переведя деньги. Внушение жертве мысли, что она совершила ошибку, неправомерное действие или нарушила какие-то правила, и теперь должна «исправить» ситуацию, переведя деньги или предоставив данные.

Как это работает: Люди не любят чувствовать себя виноватыми или опозоренными. Злоумышленники играют на этом, угрожая «разоблачением» или требуя «компенсации» за мнимый проступок. Желание избежать негативных последствий, сохранить репутацию или просто «исправить» свою ошибку (даже если её не было) заставляет жертву идти на поводу у аферистов.

Эта схема часто комбинируется с давлением на страх наказания.

Иногда бывают более изощрённые приёмы, когда жертву могут поймать и на самом желании наказать мошенников. Например, мошенники звонят от лица службы безопасности банка или силовиков и обещают возможность наказать мошенников, если добыть доказательства, — надо лишь подыграть им и сообщить код из СМС.

Атакующие играют на чувстве негодования и желании жертвы восстановить справедливость, отомстить или помочь другим жертвам. Это форма вторичного обмана, в которой жертва, возможно, уже пострадала ранее или просто хочет помочь поймать злоумышленников. Предлагается «помочь» в расследовании, «подыграть» злоумышленникам, чтобы собрать доказательства, или «перевести деньги на безопасный счет», чтобы «отследить» преступников.

Злоумышленник играет на чувстве праведного гнева, стремлении к возмездию, желание восстановить справедливость (возможно, после личного негативного опыта), ощущение причастности к важному делу, на ложном чувстве контроля и безопасности, которое полностью отключает критическое мышление. Жертва становится «помощником» своих же палачей. Тот случай, когда атакующие могут сыграть на подозрительности.

Важно отметить, что злоумышленники редко ограничиваются одним приёмом. Иногда (даже зачастую) речь идёт о комбинации различных скриптов.

Современные законы и антифрод-системы, безусловно, играют важную роль в борьбе с мошенничеством. Блокировка подозрительных звонков, базы данных мошенников, ограничения на массовые рассылки — все эти меры создают серьезные барьеры для злоумышленников. Однако опыт показывает, что технических и законодательных решений недостаточно. Чтобы по-настоящему эффективно противостоять мошенничеству, необходимо работать на глубинном уровне — формировать культуру кибербезопасности.

Мошенники постоянно адаптируются к новым условиям. Когда появляются системы блокировки подменных номеров, они находят способы обходить фильтры. Когда ужесточаются правила оформления сим-карт, они используют другие методы социальной инженерии. Технологии развиваются, но человеческая психология остается уязвимым звеном.

Именно поэтому важно не только совершенствовать защитные системы, но и учиться понимать способ мышления мошенников. Социальная инженерия — это искусство манипуляции, и против него нельзя просто выставить технический «фильтр». Зато можно научить людей распознавать манипуляции и не поддаваться на уловки.

Специалисты, изучающие методы социальной инженерии, получают уникальное преимущество: они начинают предвидеть действия мошенников, замечать слабые места в поведении людей и бизнес-процессах. Это позволяет не просто реагировать на угрозы, а предотвращать их.

Формировать такую культуру можно разными способами:

Представьте, что сотрудник банка, прошедший обучение, замечает нюансы в поведении клиента, который якобы «переводит деньги по указанию службы безопасности». Или обычный пользователь, прочитавший статью о фишинге, не переходит по подозрительной ссылке в СМС. Чем больше людей будут понимать, как работают мошенники, тем меньше у тех останется возможностей для обмана.

Кибербезопасники тоже могут использовать принципы социальной инженерии, чтобы помогать защищаться от мошенников. Вот ряд примеров:

Это должно быть коллективным действием, то есть нужны специализированные медиаплощадки или пакеты сервисов, которые позволят добиться роста киберграмотности.

Социальная инженерия остаётся одним из самых опасных инструментов в арсенале мошенников, потому что она атакует не технологии, а человеческую психологию. Фишинг, финансовые пирамиды и другие схемы используют базовые эмоции — страх, жадность, доверие или желание помочь. С развитием технологий методы злоумышленников становятся всё изощрённее: теперь они могут подделывать голоса с помощью нейросетей, создавать почти неотличимые фишинговые сайты и применять сложные методы психологического давления.

Этой проблеме, в частности, посвящён отчёт «Индекс Кибербезопасности» от МегаФона ПроБизнес. В нём вы также сможете найти анализ актуальной ситуации на рынке, тренды и драйверы, риски и преимущества внедрения.

Понимание принципов социальной инженерии значительно снижает риски стать жертвой обмана. Осведомлённость о типичных схемах, критическое мышление и привычка проверять подозрительные сообщения — ключевые элементы защиты. Крайне важно прививать культуру кибербезопасности на всех уровнях: от индивидуальной осознанности до корпоративных стандартов. Регулярное обучение, обсуждение новых тактик мошенников и разбор реальных кейсов помогают сформировать устойчивую «иммунную систему» против манипуляций.

Не менее важна и корпоративная культура кибербезопасности: обучение сотрудников, имитационные атаки и геймификация помогают сформировать устойчивость к манипуляциям. Борьба с мошенничеством — это не только технические средства защиты, но и постоянная работа над повышением осведомлённости. Социальная инженерия будет эволюционировать, но, зная её механизмы, можно своевременно распознавать угрозы и эффективно им противостоять. Бдительность и здоровый скептицизм — лучшая защита в мире, где главная уязвимость — человеческий фактор.

Информационная безопасность как сервис Спецпроект Anti-malware.ru и МегаФона ПроБизнес

Реклама, AM Live